👁🗨 LA « LISTE DE MISE À MORT » UKRAINIENNE « INDÉPENDANTE » EST ACTUELLEMENT DIRIGÉE PAR KIEV, SOUTENUE PAR WASHINGTON

L'OTAN mène une guerre par procuration: une des principales raisons pour lesquelles la liste noire reste en ligne est qu'elle est protégée par le régime, le gouvernement américain, et l'OTAN.

👁🗨 LA « LISTE DE MISE À MORT » UKRAINIENNE « INDÉPENDANTE » EST ACTUELLEMENT DIRIGÉE PAR KIEV, SOUTENUE PAR WASHINGTON

Par David Miller, le 12 mai 2023

À la fin de l'année dernière, mon nom a été ajouté à une liste noire publiée en ligne par le Centre ukrainien de lutte contre la désinformation. J'ai rejoint plus de quatre-vingt-dix autres personnes considérées comme des « orateurs qui promeuvent des récits conformes à la propagande russe ». Parmi eux, Manuel Pineda et Clare Daly, tous deux députés de gauche au Parlement européen (MPE) ; Sont également comptés des gens de droite, tels que Doug Bandow du Cato Institute, le néoconservateur et ancien officier de Tsahal Edward Luttwak, une flopée d'eurodéputés de droite ; l’ancien officier de la CIA, Ray McGovern ; d'anciennes personnalités militaires et du renseignement telles que Scott Ritter et Douglas McGregor, ainsi que des universitaires tels que John Mearsheimer et Jeffrey Sachs. Les journalistes sur la liste comprenaient Glenn Greenwald, Tucker Carlson et Eva Bartlett, Roger Waters de Pink Floyd et même l'acteur Steven Seagal.

Quel était mon crime ? Il disait que mon «récit pro-russe» affirmait que « la guerre par procuration de l'OTAN avec la Russie se déroule en Ukraine ». Bien sûr, une guerre par procuration de l'OTAN est exactement ce qui se passe là-bas, comme cet article ne fera que le confirmer davantage. La liste a utilement fourni un lien avec les preuves, un article que j'ai écrit pour Mayadeen English intitulé "Comment la désinformation fonctionne : la guerre mondiale des agences de renseignement occidentales à gauche". Il contenait un seul paragraphe de 176 mots sur l'Ukraine intitulé "" Désinformation russe "ou mensonges ukrainiens?" Il a raconté plusieurs exemples de désinformation ukrainienne et a conclu que "Quiconque mentionne une vérité particulière est ridiculisé pour avoir fait écho aux 'points de discussion' de Poutine." En fait, j'ai été dénoncé comme un "terroriste de l'information" qui pourrait être coupable de "crimes de guerre". Être ajouté à la liste noire concentre merveilleusement l'esprit sur les forces opposées à la possibilité de la vérité et de la justice dans l'Occident en crise. Lorsque j'ai été accusé pour la première fois, il y a plus d'une décennie maintenant, d'antisémitisme, ma réponse a été d'intensifier mes activités de recherche et d'écriture sur les organisations impliquées dans ma diffamation. Depuis lors, j'ai produit un long catalogue de travaux sur le mouvement sioniste ainsi que sur les activités de propagande occidentale. Bien sûr, les attaques diffamatoires encouragent une atmosphère propice aux menaces sur les réseaux sociaux. Mais la question du nazisme en Ukraine sera considérée rétrospectivement comme un problème déterminant de notre époque et il est important de se rappeler que la raison pour laquelle moi et beaucoup d'autres sommes menacés par le gouvernement ukrainien et ses partisans de l'OTAN, c'est parce que nous menaçons à notre tour d'exposer eux pour ce qu'ils sont : des collaborateurs nazis.

LA LISTE DES VICTIMES SOUTENUE PAR L'OTAN

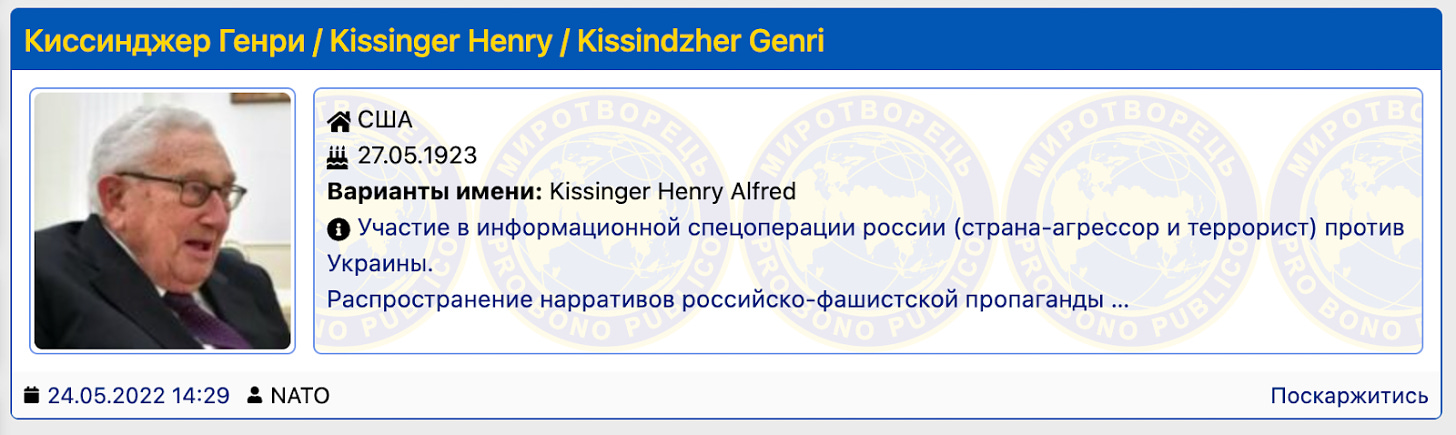

Mais qu'est-ce que le Centre de lutte contre la désinformation ? Il s'agit d'un organisme gouvernemental officiel créé fin mars 2021, avec une organisation similaire, le Center for Strategic Communication , par le président Zelensky lui-même. Mais sont-ils liés à d'autres sites de listes noires comme Myrotvorets ("Peacemaker"), largement considéré comme une "kill list" ? Décoller les couches de couverture et de tromperie nous permet de retracer les origines de la liste de mise à mort, qui est toujours hébergée en Ukraine. Il s'avère que le site Web secret de la "liste de victimes" est un produit du régime ukrainien, effectivement financé par la CIA (entre autres) et hébergé par l'OTAN. Une chose extraordinaire est que de nombreux citoyens américains, y compris d'anciens militaires et agents du renseignement, sont inclus, ainsi qu'un nombre important de citoyens de pays membres de l'OTAN. L'élément peut-être le plus remarquable est que l'OTAN a hébergé le site (et une collection de sites Web affiliés) sur ses serveurs à Bruxelles. En même temps que le groupe de réflexion de l'OTAN, le Conseil de l'Atlantique, se vante de la présence d'Henry Kissinger dans son conseil d'administration, l'OTAN héberge également un site Web de listes de victimes sur lequel Kissinger apparaît. Vous ne me croyez pas ? Allons jeter un coup d'oeil.

Commençons par le site Web de la liste de mise à mort lui-même, Myrotvorets. Aujourd'hui, il se trouve sur Myrotvorets.center, mais il était à l'origine sur psb4ukr.org. Ce domaine a été enregistré pour la première fois le 14 août 2014, environ six mois après le coup d'État de Maïdan soutenu par les États-Unis qui a renversé le gouvernement démocratiquement élu de Viktor Ianoukovitch. D'autres noms de domaine similaires ont ensuite été enregistrés pour le groupe, notamment les suivants (date du premier enregistrement entre parenthèses) : Psb-news.org (3 avril 2015)

• Psb4ukr.ninja (19 avril 2015) • Psb4ukr.net (7 mai 2015) • Psbr4ukr.xyz (8 novembre 2015) • Report2psb.online (19 août 2017)

Ceux-ci servaient soit de sites miroirs, soit de résumé des nouvelles du site, soit, dans le cas du dernier, de formulaire de signalement de suspects . Le nom de domaine Myrotvorets.center a été enregistré pour la première fois le 7 novembre 2015 et le site était opérationnel en février 2016. Trois personnes sont associées à ces domaines et elles fournissent des indices précieux sur qui et ce qui était impliqué dans le site de la liste de mise à mort. Ils sont:

Victor/Viktor Garbar est un militant de longue date du Maïdan et coordinateur du Centre d'information sur le suivi du Maïdan. Il a été le premier titulaire d'un nom de domaine Myrotvorets en août 2014 – psb4ukr.org. Il possédait auparavant le domaine de Maidan Monitoring depuis 2001 – maidanua.org (maintenant situé sur maidan.org.ua). Le groupe existait depuis avant la soi-disant «révolution orange» en 2004. Il était, bien sûr, financé par le National Endowment for Democracy, la fondation connue sous le nom de «CIA sidekick» et le International Renaissance Fund, la branche ukrainienne de l'Open Society Foundation dirigée par George Soros.

Vladimir/Volodymyr Kolesnikov est webmaster et développeur. Il n'a jamais donné aucune indication publique qu'il est affilié à Myrotvorets. Parmi les liens vers la kill list, il y a qu'un domaine qu'il possède ( free-sevastopol.com ) redirige maintenant vers Myrotvorets.center et il a enregistré psb-news.org qui est consacré aux nouvelles de Myrotvorets.

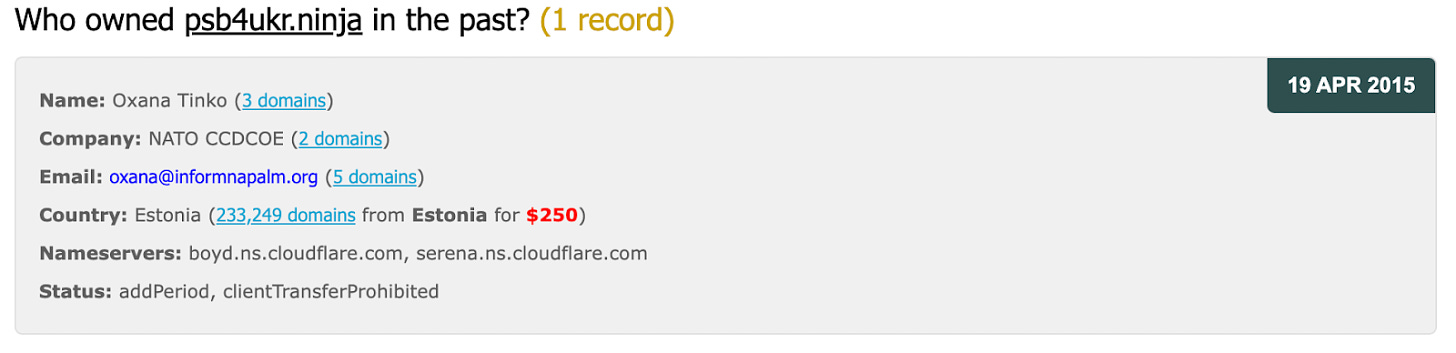

Oksana/Oxana Tinko a été la première à enregistrer le domaine Myrotvorets.center et elle en a également enregistré plusieurs autres liés au projet de liste de mise à mort tels que Psb4ukr.ninja , Psb4ukr.net et Psbr4ukr.xyz

OPERATION BUTTERFLY – LE PROTOTYPE DE LISTE DE MISE À MORT

Tinko est également le titulaire d'une série de domaines qui semblent être des composants du projet Myrotvorets et un qui semble avoir été un prototype. Il est particulièrement manifeste dans son intention d'utiliser le site Web pour tuer des traîtres ou des «terroristes». Le domaine Metelyk.org a été revendiqué pour la première fois le 21 juillet 2014, trois semaines avant le premier domaine Myrotvorets. Metelyk est le mot ukrainien pour papillon. Le site Web intitulé Operation Butterfly était en ligne fin août 2014, les premiers fonds dans Internet Archive datent du 27 de ce mois.

La FAQ du site Web indique clairement qu'il considère l'appel « au séparatisme ou à des changements dans le système constitutionnel » comme un crime. Le site affirme la nécessité « de prendre les mesures appropriées au cas où le tribunal, la police, le SBU ou le parquet tenteraient de libérer les terroristes et leurs complices du bras de la loi ». Les FAQ sont encore plus explicites sur ce que l'on entend par « mesures appropriées ».

Q : Dernière question : pourquoi "Papillon" ?

R : Le logo du site présente un papillon connu sous le nom de "faucon mort". En latin, il porte le nom d'Acherontia atropos, où le premier mot vient du nom de la rivière dans le royaume des morts dans la mythologie grecque antique, et le second est le nom de la déesse du destin, qui coupe le fil de l'humain vie. Cette symbolique doit rappeler aux ennemis de l'Ukraine que leur sort ne tient actuellement qu'à un fil très ténu, et nous ferons tout pour rompre ce fil.

Fin 2014, un autre site associé, Operativ.info, réclamait des informations sur les saboteurs et les terroristes et menaçait que si de la désinformation était détectée, ils "considéreraient ces actions comme une assistance aux terroristes et prendraient des mesures contre les désinformateurs". Il est révélateur que le site Operativ.info ait été étiqueté comme un projet d'InformNapalm à ce stade. Myrotvorets répertorie des milliers de "saboteurs", "séparatistes", "terroristes" et "traîtres". Parfois, il a barré leurs photographies une fois qu'ils avaient été tués, avec l'étiquette « liquidé ». Cela, par exemple, s'est produit après le meurtre de Daria Dugina à Moscou en août 2022. Aujourd'hui, le site Myrotvorets contient des liens vers deux autres domaines qui semblent faire partie intégrante de l'opération. L'un – ordilo.org – est intitulé « STOCKAGE D'INFORMATIONS SUR LES CRIMES CONTRE L'UKRAINE ». L'autre – identigraf.center – permet à diverses catégories d'utilisateurs de soumettre des images d'individus pour la reconnaissance faciale. Tinko a enregistré les deux domaines.

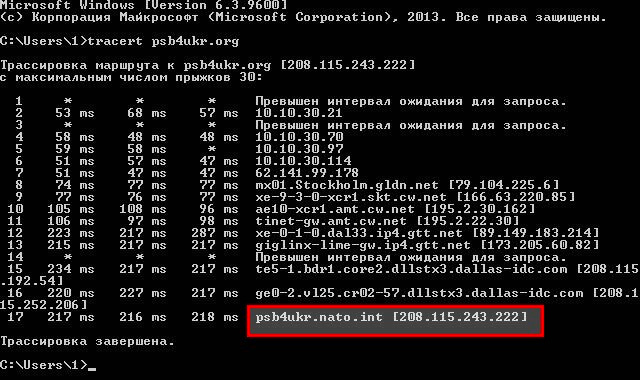

LA CONNEXION AVEC L'OTAN

Kolesnikov et Tinko se sont successivement inscrits sur Natocdn.work (depuis le 11 mars 2015). Tinko a enregistré un suivi sur le domaine Natocdn.net (28 janvier 2019). Ces adresses Web à consonance obscure ont été utilisées pour héberger les fichiers nécessaires au site Myrotvorets, comme on peut le voir en examinant la "source de la page" (clic droit dans Chrome et sélectionnez "Afficher la source de la page") sur le site, y compris dans les versions détenues dans les archives Internet . Le premier nom de domaine (.work) était auparavant utilisé pour héberger les sites Web originaux et suivants de Myrotvorets. Ainsi, il se trouve dans la source de la page sur psb4ukr.org le 15 décembre 2015 juste avant le lancement du site Web myrotvorets.center, et se trouve dans la dernière source de la page lorsqu'il a été capturé pour la première fois dans les archives Internet le 25 février 2016 . L'archive montre également que ce dernier domaine a ensuite été hébergé via Natocdn.net. Les lettres CDN font peut-être référence à un réseau de diffusion de contenu, un dispositif permettant d'accélérer la livraison de pages Web lorsqu'elles sont recherchées à partir d'un emplacement autrement distant, comme les serveurs de noms basés en Californie également utilisés par le site. En fait, le domaine Natocdn.net est hébergé sur nul autre que le site officiel NATO.int, basé à son siège à Bruxelles.

Le 17 avril 2015, plusieurs personnes intéressées avaient également suivi l'adresse Web d'origine (psb4ukr.org) directement vers nato.int sans le domaine intermédiaire "CDN", suggérant que Myrotvorets y avait été hébergé depuis le début. D'autres enregistrements d'historique IP montrent que le domaine Operation Butterfly mentionné ci-dessus était également hébergé sur psb4ukr.nato.int, tout comme deux autres sites:

• zoperativ.info dont nous avons parlé plus haut faisait partie de l'opération Myrotvorets ; • informnapalm.org

Ce dernier a été qualifié de "site de propagande anti-russe". Bien que cela soit certainement vrai, cette désignation sous-estime sérieusement l'importance de ce domaine dans cette histoire, comme nous le verrons. Environ un jour après cette exposition en avril 2015, Oxsana Tinko a enregistré un nouveau site pour le projet : psb4ukr.ninja. Peut-être bêtement, peut-être dans une tentative de se pencher sur la divulgation, elle a donné son emplacement en Estonie et sa société en tant que NATO CCDCOE – le Centre d'excellence de cyberdéfense coopérative de l'OTAN. Pour plus d'authenticité, elle a utilisé la bonne adresse et le bon numéro de téléphone.

Le centre de l'OTAN a rapidement publié une déclaration niant tout lien , lisant :

En fait, le Centre d'excellence n'a absolument aucun lien avec le site mentionné… Oxana Tinko… n'a aucune affiliation avec le Centre d'excellence de cyberdéfense coopérative de l'OTAN… [Elle] semble [s] avoir détourné les informations publiques du Centre et nous sommes prendre des mesures pour faire supprimer les fausses informations.

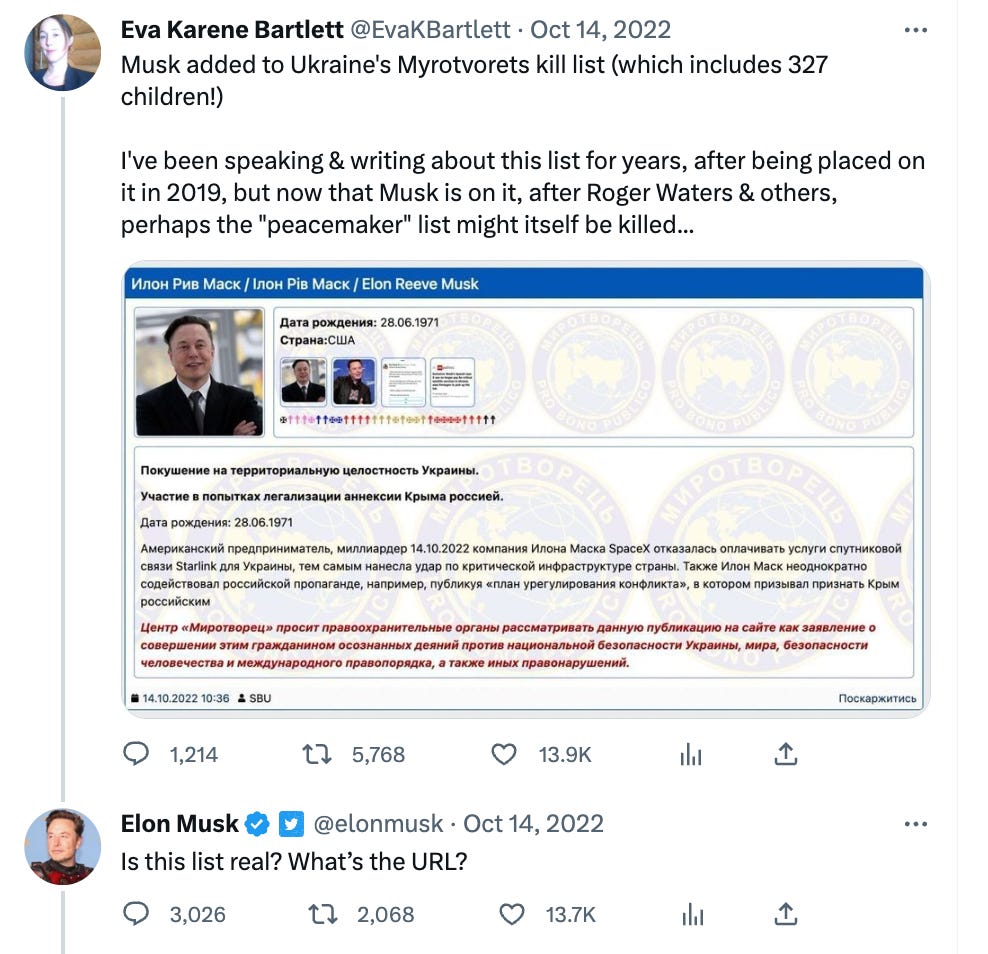

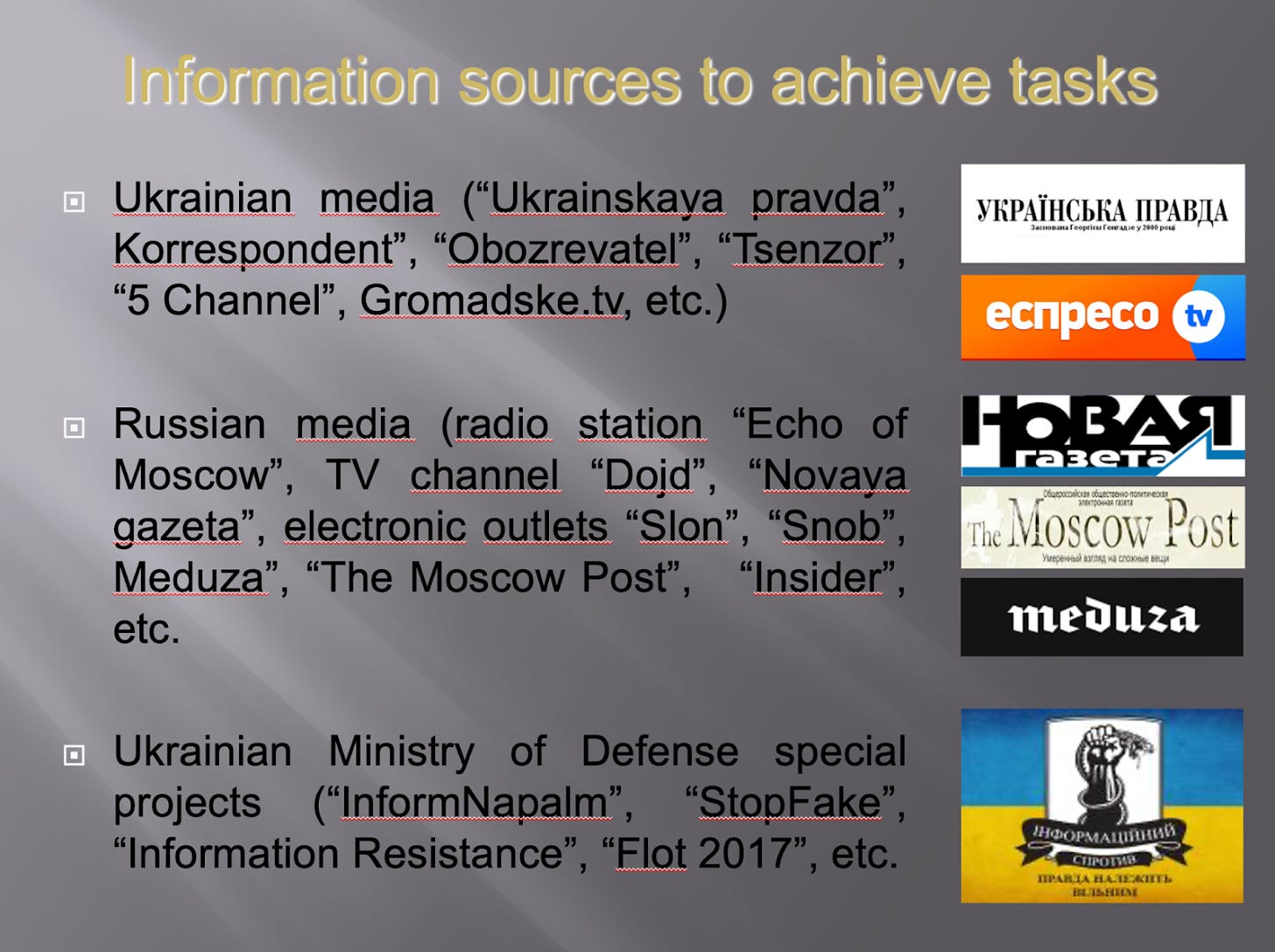

Il convient également de noter, cependant, qu'un Powerpoint psyops du ministère ukrainien de la Défense de 2015, divulgué au cours du même mois de cette année (avril), fait référence au cybercentre de l'OTAN comme l'un des sept groupes occidentaux avec lesquels il a « coopéré ». Néanmoins, le lien vers les serveurs de l'OTAN est resté dans la source de la page des sites Web Myrotvorets. Ce n'est que lorsque la connexion avec l'OTAN est redevenue un problème fin août 2022 que quelque chose a été fait à ce sujet. C'était après que Henry Kissinger ait été ajouté au site en mai. Puis, le 24 août, la journaliste indépendante Eva Bartlett (qui figurait à la fois sur les listes Myrotvorets et Center for Countering Disinformation) a signalé que le code source de la page Myrotvorets incluait des liens vers des ressources détenues sur psb4ukr.natocdn.net. Plus tard, le 14 octobre, elle a attiré l'attention sur le fait qu'Elon Musk avait été brièvement répertorié sur le site après avoir menacé de ne pas continuer à fournir gratuitement son système Starlink à l'armée ukrainienne. Musk a répondu "Cette liste est-elle réelle?" Dans les huit jours, les liens de la source de la page vers natocdn.net avaient disparu.

Plus d'une centaine de liens vers natocdn.net étaient toujours là le 21 octobre 2022 à 22h35 mais avaient tous disparu le lendemain matin à 09h14 . Même après la suppression du texte incriminé, cependant, les sites de suivi IP montrent que le domaine natocdn.net est toujours , au moment de la rédaction ( version archive ), monté sur des serveurs au siège de l'OTAN à Bruxelles. En fait, de nombreux fichiers d'images utilisés pour composer le site sont toujours hébergés sur cette URL, y compris le collage sanglant de la première page de soldats russes présumés morts. ( Version d'archives ). Mais qu'en est-il d'Informnapalm.org – l'autre site qui semble avoir été hébergé sur nato.int ? Les preuves suggèrent que Myrotvorets est un projet d'InformNapalm.

INFORMNAPALM EN TANT QUE "PROJET SPÉCIAL" DU MINISTÈRE UKRAINIEN DE LA DÉFENSE

InformNapalm se présente comme un service de renseignement géré par des bénévoles. Mais c'est un leurre. Une présentation PowerPoint du ministère ukrainien de la Défense divulguée en 2015 y fait référence comme un "projet spécial" du ministère, avec un certain nombre d'autres qui ont eux-mêmes besoin d'une enquête plus approfondie.

Les informations corroborantes se présentent sous la forme de l'identité de la personne qui a enregistré le nom de domaine informnapalm.org – le susmentionné Vladimir Kolesnikov le 29 mars 2014 , six mois avant l'enregistrement du premier des domaines de la liste de mise à mort. Kolesnikov est le webmaster d'InformNapalm. Sa page Linkedin décrit son implication avec InformNapalm comme commençant en tant que "traducteur" en février 2014, obtenant son diplôme d'administrateur système en mars 2014 et d'ingénieur DevOps en avril 2014. Utilement, Vladimir énumère un autre rôle de "bénévolat" à partir de février 2014 avec le ministère de la Défense de Ukraine. Ce rôle impliquait : "participation à des opérations d'information dans l'intérêt de l'opération anti-terroriste dans les oblasts de Donetsk et de Louhansk, et assistance à la lutte contre l'agression de l'information par la Fédération de Russie". Myrotvorets est donc un projet d'InformNaplam qui est, à son tour, un « projet spécial » du ministère de la Défense.

D'autres liens entre les deux projets incluent qu'Oksana Tinko, lors de l'enregistrement du domaine Myrotverots.center, a utilisé son adresse e-mail informnapalm.org. Sur sa page Facebook, elle affirme travailler chez InformNapalm depuis mars 2014.

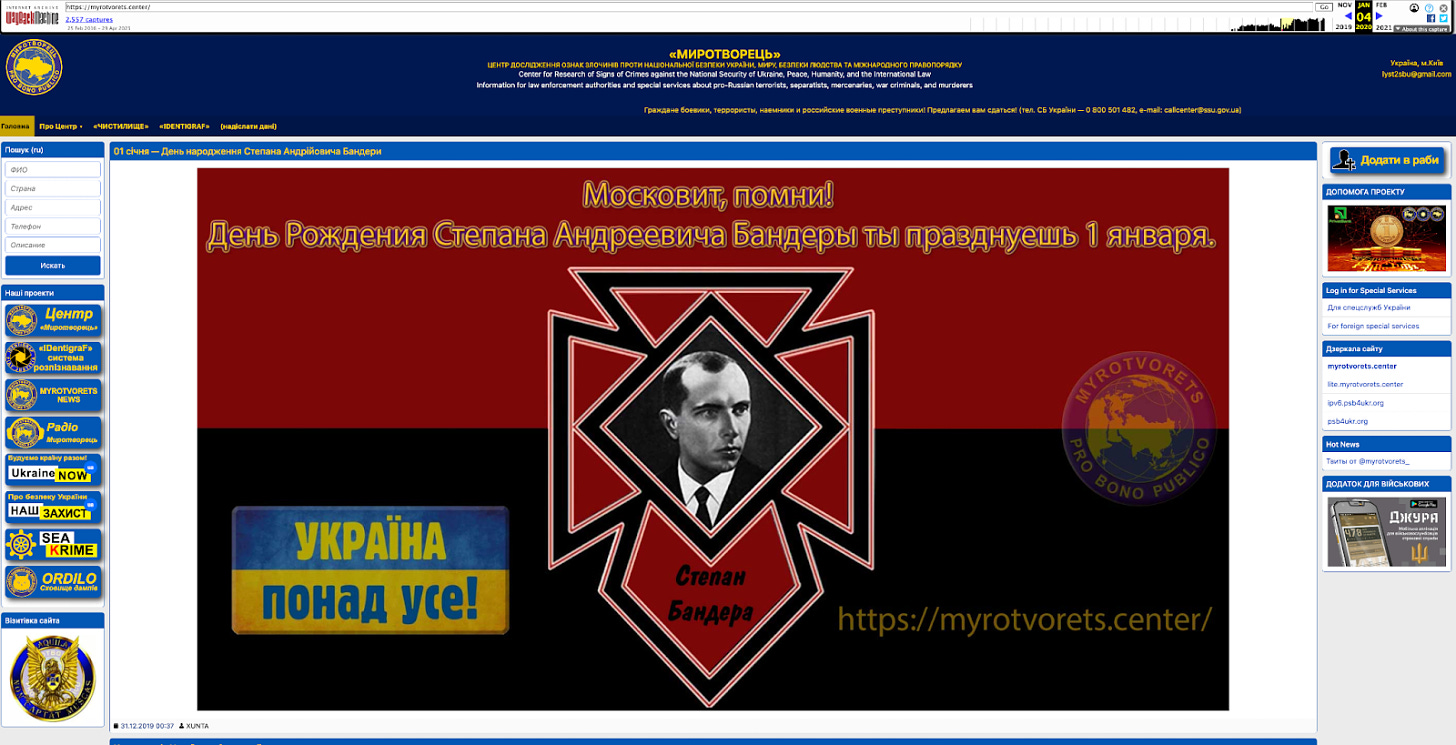

Cela est conforme aux détails des données publiées par le groupe de piratage russe Cyber-Berkut qui ont montré que Tinko était devenu administrateur des sites Operativ.info et informnapalm.org sur 29 mars 2014. Oksana Tink sur Facebook | [/caption] Tinko aime afficher des images nazies et banderites sur ses réseaux sociaux. Il y a une croix gammée sur sa page Github et son profil Facebook présente un arrière-plan aux couleurs rouges et noires de Bandera et une étoile de David avec un reptilien déguisé en juif orthodoxe. Le journaliste George Eliason qui a fouillé une grande partie de l'histoire d'InformNapalm rapporte que les personnes impliquées sont « principalement Pravy Sektor » (Secteur droit), autrement dit des partisans d'extrême droite de Stepan Bandera. Pravy Sektor utilise les couleurs rouge et noire de Bandera dans son drapeau, tout comme Tinko le fait sur son profil Facebook. Fin 2019, Myrotvorets a fièrement affiché un portrait de Bandera sur sa page d'accueil pour marquer l'anniversaire du collaborateur nazi.

Au début du projet Myrotvorets, le logo InformNapalm était bien en vue. Il était toujours là le 13 mai 2016 , mais avait disparu en août de la même année. Cela peut être dû à sa publication de la liste de milliers de noms de journalistes qui a provoqué un contrecoup important et a conduit à une déclaration selon laquelle "compte tenu de la réaction… le Centre 'Peacemaker' a pris la décision difficile de fermer le site". Le site n'a cependant pas fermé. En 2017, Myrotvorets a continué à se vanter de ses liens avec InformNapalm, déclarant :

Des volontaires de l'Ukrainian Cyber Alliance (UCA), de la communauté du renseignement InformNapalm et du Peacemaker Center publient leurs recherches sur la base d'informations contenues dans le courrier des terroristes et des autorités russes.

Comme le souligne ce passage, les trois organisations ont travaillé en étroite collaboration.

Logo InformNapalm 2014 et 2023 – montrant comment il a essayé d'adoucir son image. . InformNapalm affirme que : “ Nous nous appuyons principalement sur des sources ouvertes et utilisons largement différentes méthodes OSINT de collecte d'informations. Nous recevons également des informations d'initiés (HUMINT) et d'hacktivistes.” Il affirme également : "InformNapalm ne participe ni n'encourage les activités de piratage informatique." Il s'agit d'un aveu de réception d'informations de renseignement ("Humint") en provenance d'Ukraine et peut-être d'autres services de renseignement. Le désaveu de la participation ou l'encouragement au piratage est miné par leurs propres déclarations, comme dans celle-ci par l'un des pirates :

Au début, nous avions un groupe distinct appelé RUH8… Notre coopération avec d'autres groupes de hackers a été établie grâce à InformNapalm… où nous avons tous soumis des informations pour traitement et publication.

RUH8 est l'abréviation de Russia Hate. InformNapalm a affirmé en 2020 qu'il s'agissait "d'une entreprise purement bénévole qui ne bénéficie d'aucun soutien financier d'aucun gouvernement ou donateur". Ceci est, bien sûr, un mensonge.

PROMÉTHÉE

Il est de notoriété publique qu'InformNapalm a été financé par le National Endowment for Democracy, le mandataire de la CIA . Par exemple, dans sa liste désormais supprimée de financement pour l'Ukraine en 2016, la NED a indiqué que 100 000 $ avaient été accordés à un projet de "Prométhée". Il « mènerait des enquêtes open source qui surveillent et mettent en lumière les actions militaires russes extérieures et les publieraient sur son site Web populaire et de confiance,

https://informnapalm.org

». Le domaine Prometheus Prometheus.ngo a également été enregistré par Volodymyr Kolesnykov le 11 mars 2016.

Prometheus annonce deux "partenaires d'information" dans son opération, InformNapalm et The Ukraine Media Crisis Center. InformNapalm, créé début 2014, n'est évidemment devenu un projet de Prometheus qu'après la création de ce dernier en 2016. L'Ukraine Crisis Media Center est bien sûr un autre projet financé par l'Occident . Il admet même une longue liste de financements des États occidentaux sur son site Web (y compris l'USAID, les ambassades des États-Unis, des Pays-Bas, de la Suisse, de la Finlande, de la Norvège, de la Suède et de l'Allemagne), ainsi que des agences de financement de l'armée/du renseignement telles que la NED, l'OTAN , l'Institute for Statecraft basé au Royaume-Uni (un service de renseignement militaire coupé), les passionnés du changement de régime au sein du réseau de fondations Soros et l' Open Information Partnership , un projet britannique financé par le MI6, dans lequel Bellingcat et d'autres sous-traitants du MI6 étaient/sont impliqués. Une avalanche d'argent occidental a été déversée sur ces organisations, qui semblent toutes avoir pris la peine de dissimuler leurs véritables origines et relations (y compris les unes avec les autres), sans parler de leurs affiliations à l'extrême droite banderite.

RETOUR À L'OTAN

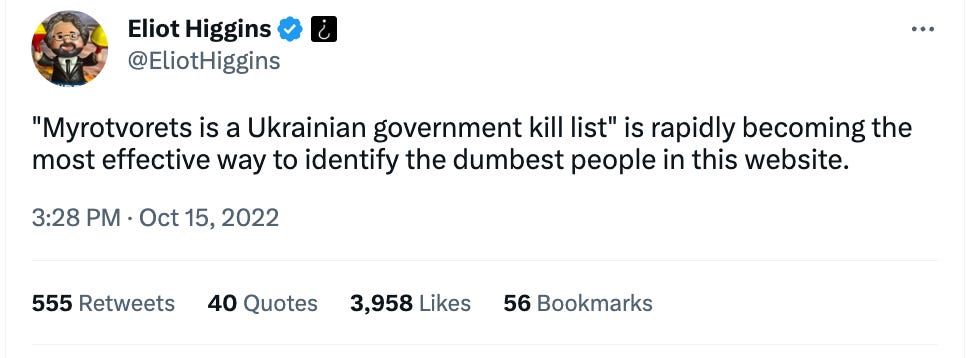

InformNaplam se vante dans sa liste de réalisations d'avoir travaillé en étroite collaboration avec des groupes dirigés par l'OTAN tels que l'Atlantic Council Digital Forensic Lab et la découpe MI6/CIA Bellingcat . Il a affirmé avoir identifié "des personnes qui pourraient être impliquées dans l'abattage du vol MH17 … (cette information a été utilisée dans les rapports de nos collègues de l'équipe Bellingcat)". L'organisation affirme également avoir mené "une analyse exclusive de SurkovLeaks – la décharge d'e-mails appartenant au bureau d'accueil de [l'homme politique russe] Sourkov obtenue par l'Ukrainian Cyber Alliance (l'authenticité des e-mails a été reconfirmée par plusieurs organisations réputées, dont le laboratoire DFR du Conseil de l'Atlantique)" . Le DFR Lab et Bellingcat ne sont pas des organisations « réputées », mais font plutôt partie des opérations d'information de l'OTAN contre la Russie. Ces vantardises placent à la fois le DFR Lab et Bellingcat dans le cadre en tant que collaborateurs de la liste de mise à mort nazie, qui est elle-même basée sur les techniques OSINT mises au point par les deux groupes. Maintenant que nous savons que les "volontaires" de Mirotvorets, InformNapalm et l'Ukraine Hacker Alliance sont un projet du gouvernement ukrainien avec un soutien important de l'OTAN, le rôle des DFR Labs et de Bellingcat semble faire partie de ce soutien à la liste de mise à mort nazie. . En Occident, ces collaborateurs et apologistes nazis tentent de pousser un récit tout à fait plus doux. Ainsi, nous avons Eliot Higgins du "collègue" d'Informnapalm Bellingcat qui tente ce qu'il pensait être un démenti condescendant en tweetant : "'Myrotvorets est une liste de mise à mort du gouvernement ukrainien' devient rapidement le moyen le plus efficace d'identifier les personnes les plus stupides sur ce site.”

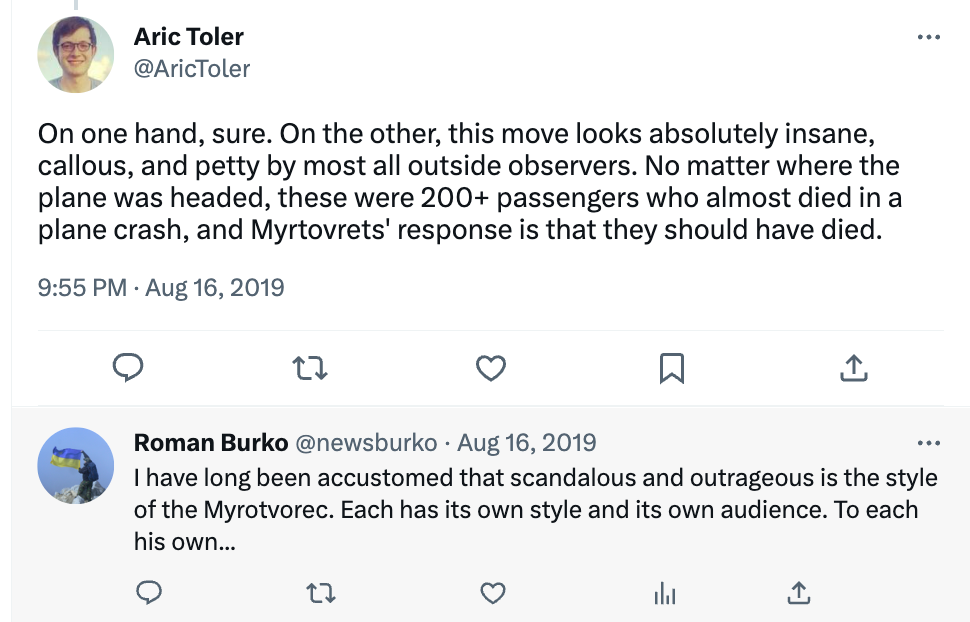

On peut même trouver Aric Toler, également de Bellingcat, critiquant les Myrotvorets tout en semblant désavouer toute connaissance que Bellingcat avait travaillé avec eux. En réponse, le fondateur d'InformNaplam (et nous devons également assumer Myrotvorets) Roman Burko, a défendu les activités de la liste de mise à mort comme une simple question de style.

Ainsi, les preuves ici étayent l'affirmation selon laquelle l'OTAN mène une guerre par procuration en Ukraine. Il y a un lien entre la liste des victimes nazies et la liste noire à laquelle j'ai été ajouté : les deux sont des opérations du régime de Kiev. Un autre lien est le directeur adjoint du Centre de communication stratégique créé par le régime, Mykola Balaban . Il a fait ses armes en travaillant sur l'opération InformNaplam/Mirotvorets, comme cela a été révélé dans un document publié par les pirates informatiques russes Cyber-Berkut fin 2015 dans lequel il figurait en tant qu'administrateur des sites operativ.info et informnapalm.org à partir de novembre 2014. Enfin, il semble probable qu'une des principales raisons pour lesquelles la liste des victimes nazies reste en ligne est qu'elle est protégée par le régime, le gouvernement américain et l'OTAN.

Le professeur David Miller est chercheur principal non résident au Centre pour l'islam et les affaires mondiales de l'Université Zaim d'Istanbul et ancien professeur de sociologie politique à l'Université de Bristol. Il est diffuseur, écrivain et chercheur d'investigation; le producteur de l'émission hebdomadaire Palestine Declassified sur PressTV ; et le codirecteur de Public Interest Investigations, dont spinwatch.org et powerbase.info sont des projets. Il tweete@Tracking_Power – bien qu'il ait été banni par Twitter.